Permite la administración unificada de la información como fuente de datos, historial de procesamiento y estado de consentimiento para información personal.

Fujitsu Laboratories ha anuciado el desarrollo «ChainedLineage«, una tecnología de extensión blockchain que permite el uso seguro de los datos obtenidos de una variedad de empresas y personas, confirmando su procedencia y el historial de procesamiento.

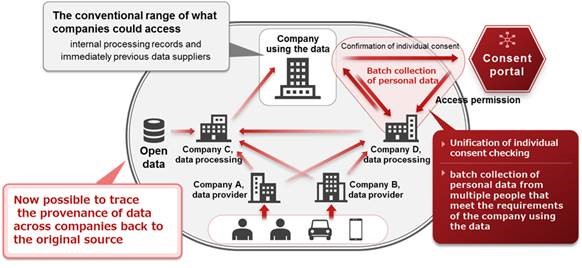

Los datos que pueden utilizar las empresas a menudo consisten en datos de múltiples fuentes y, en muchos casos, han sido procesados por etapas en varias empresas. Para las compañías que usan dichos datos, es importante garantizar la fiabilidad de estos y actualmente necesitan rastrear la procedencia de cada uno. También existen problemas para obtener aquellos que cumplan con regulaciones tales como la Ley de Japón sobre la Protección de la Información Personal o la GDPR de Europa.

Debido a que esta tecnología recientemente desarrollada permite una gestión uniforme de la información sobre la procedencia de los datos publicados por las empresas y otras organizaciones, los usuarios pueden rastrear fácilmente el historial de procesamiento de estos, a medida que pasa a través de múltiples compañías y eficientemente obtener datos de personas que han dado su consentimiento. Fujitsu Laboratories tiene como objetivo crear una sociedad con datos fiables mediante la aplicación de esta tecnología a diversos campos que utilizan datos.

Antecedentes de desarrollo

En los últimos años, ha habido una tendencia creciente hacia la creación de nuevos servicios que utilizan cantidades masivas de datos generados por diversos dispositivos, desde teléfonos inteligentes hasta sistemas corporativos de IoT. Además, los gobiernos han promovido a los municipios, empresas y organizaciones para utilizar de manera proactiva sus datos en todas las industrias. Por lo tanto, se espera que las actividades de utilización de datos se amplíen aún más en el futuro.

A medida que las tecnologías para usar y analizar grandes volúmenes de datos, como big data y AI, adquieran mayor protagonismo, la responsabilidad de los servicios relacionados se verá comprometida si se combinan datos inadecuados, con los utilizados por las empresas. Además, con la implementación de leyes que protegen la información personal, particularmente la GDPR, se ha hecho necesario confirmar el consentimiento individual antes de proporcionar información personal a compañías externas. Esto, a su vez, ha hecho que sea esencial encontrar una manera de utilizar los datos de manera proactiva a la vez que se preserva la transparencia. A medida que varias compañías y organizaciones se involucran en las diferentes etapas de generación o procesamiento de datos que contienen información personal, aumenta la cantidad de datos útiles diversos, mientras que existen preocupaciones con respecto a la fiabilidad de los datos debido al creciente número de personas que los manejan. Como resultado, ha habido más demanda para comprender el origen de estos.

Cuestiones

Debido a que la mayoría de los datos que se pueden utilizar entre las empresas se han procesado o combinado con otros de alguna manera, es importante administrar la información sobre su procedencia, incluso si ha sido procesada o analizada, de qué manera y utilizando qué tipo de datos, para asegurar la fiabilidad de estos. Convencionalmente, la gestión de los registros relacionados con el procesamiento y análisis de datos se realizaba dentro de cada empresa, y no existía ningún método para integrar y gestionar la información del registro dispersa en todas las empresas. Además, en caso de haber cambios en los objetivos de uso, contenido o destino de los datos que posee cada empresa, era necesario revisar el estado de consentimiento personal de la persona que los proporciona. Y en función del resultado de ese consentimiento, el usuario de los datos necesitaba pasar tiempo para obtener los datos personales de cada individuo.

Acerca de la tecnología recién desarrollada

Ahora, Fujitsu Laboratories ha desarrollado una tecnología para que las empresas administren y compartan de forma segura la información de procedencia, desde la fuente original de los datos hasta su estado actual. Esta información incluye registros de generación y procesamiento, así como los detalles del consentimiento individual para proporcionar datos personales. Las características de esta tecnología son las siguientes.

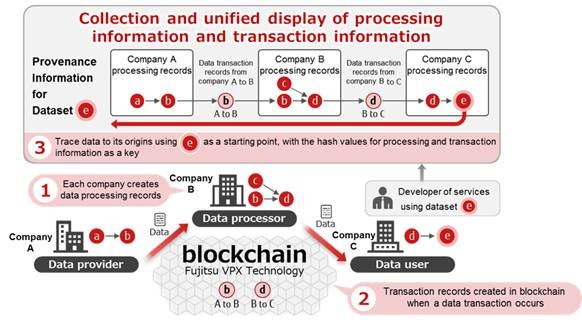

1. La tecnología vincula datos grabados de datos procesados y generados en múltiples empresas

Fujitsu Laboratories desarrolló una tecnología para conectar información de registro de procesamiento de datos convencional dispersa en varias empresas, con información de transacciones de datos entre compañías compartidas a través de la tecnología blockchain, de manera que otras empresas también pueden confirmar, utilizando los hash values (2) de los registros de procesamiento y la propia información de transacción de datos. En un entorno de uso de datos donde la información generada o procesada por una compañía es usada por otra, la información de registro de procesamiento de datos se vincula en una cadena a través de todas las empresas. Esta estructura de datos está constituida de tal manera que el valor hash de la información de registro de procesamiento de la compañía proveedora de datos original se incluye en la información de registro de transacción de la compañía receptora de datos, mientras que el valor hash de la información de registro de transacción se incluye en la información de registro de procesamiento de la empresa que recibe los datos, esta tecnología puede rastrear datos entre las empresas y detectar falsificaciones.

Figure 2: Technology linking record information across companies

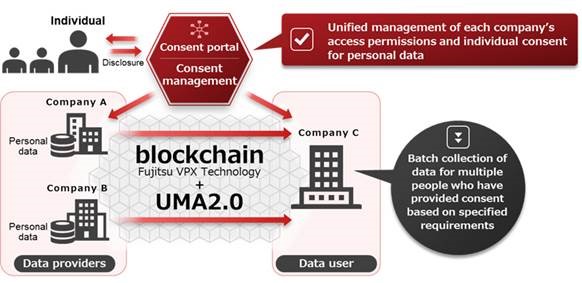

2. El lote tecnológico recopila datos personales a través de solicitudes específicas de condiciones

Se ha implementado un portal de consentimiento para ofrecer los permisos para utilizar información personal en la plataforma de intercambio de datos de la red Fujitsu VPX Technology (3), utilizando UMA2.0 (4), un estándar de protocolo de administración de acceso. Esto otorgará derechos de acceso a los datos después de confirmar el consentimiento individual para las empresas que soliciten sus datos. Además, al vincular una solicitud para obtener datos con condiciones específicas (como sexo o edad) en el momento de la solicitud, es posible recolectar lotes de datos personales para varias personas que ya han dado permiso para usar sus datos.

Efectos

Con la tecnología recientemente desarrollada, las empresas ahora pueden verificar de forma sencilla y segura la procedencia de la información en todas las empresas, al tiempo que mejoran la fiabilidad de la utilización de datos. La tecnología también permite a las empresas obtener datos que ya han recibido el consentimiento individual requerido por GDPR.

Planes futuros

Fujitsu Laboratories tiene como objetivo implementar la tecnología de control de consentimiento personal que respalda los requisitos de GDPR como una funcionalidad ampliada para Fujitsu Intelligent Data Service Virtuora DX Data Distribution and Utilization Service, un servicio en la nube que utiliza tecnología blockchain para la utilización de datos, dentro del año fiscal 2018. La compañía también planea llevar a cabo pruebas de campo de todo el sistema ChainedLineage, incluida la gestión de la procedencia en las compañías, con el objetivo de la comercialización durante el año fiscal 2019.

- GPDR La reglamentación general de protección de datos implementada en Europa el 25 de mayo de 2018, es una regulación en la legislación de la UE sobre protección de datos personales.

- Hash value Información específica obtenida al calcular los datos. El valor hash cambia si los datos se alteran.

- Fujitsu VPX Technology Desarrollado por Fujitsu Laboratories, esta es una tecnología de red de distribución de datos que aplica blockchain.

- UMA2.0 Acceso administrado por el usuario 2.0. Un estándar para el protocolo de gestión de acceso.